Není tomu tak dlouho, kdy se v březnu roku 2013 ocitly pod útokem české servery jak již zpravodajské, mobilních operátorů či veřejné sféry. Tyto útoky byly vedeny pomocí DDos útoků což ve volném překladu znamená „Distribuovaný DoS útok“. Ale nejprve je nutno porozumět samotnému DoS útoku.

DoS – Denial of Service – odmítnutí služby – spadá mezi techniku útoků na webové stránky nebo internetové služby, při kterých dochází k přehlcení serveru požadavky a následně – pádu, omezení, nedostupnosti či nefunkčnosti samotné služby či webu.

DoS útoky mají tyto společné charakteristiky:

- Přehlcení provozu na síti náhodnými daty, které zabraňují protékání skutečných dat.

- Komunikace uživatele se serverem je buď nemožná nebo velice omezená – pomalá – zpomalení služby, nízká nebo žádná dostupnost webových stránek.

- V některých případech narušení konfiguračního nastavení serveru v extrémních případech extrémní zatížení CPU cílového serveru, v tomto případě může dojít k restartu serveru, jelikož může být nastaveno pravidlo (když je CPU vytíženo na 100% déle než 15 min tak se server restartuje).

- Vsunutím chybových hlášení do sekvence instrukcí, které můžou vést k pádu systému či samotnému pádu operačního systému.

DDoS

Distribuovaný DoS útok (DDoS, Distributed Denial of Service attack) – hlavním znakem je větší počet počítačů, kteří se snaží současně zahltit daný cíl. V 90% těchto útoků se jedná o útok o kterém majitel počítače či ntb ani nemá ponětí, jelikož se jedná o důsledek napadení a úspěšného infikování těchto systémů. Mezi jeden způsob útoku patří malware, který v sobě má informace o čase a datu kdy útočit a pak také IP adresu na kterou bude proveden útok. Druhý způsob je kdy je systém napaden programem který se jmenuje bot, který poté běží jako proces a vyčkává na informace od tvůrce bota – útočníka, tento systém se pak nazývá jako zoobie a společně s dalšími nakaženými PC, NTB dokonce i servery pak tvoří síť, který se nazývá botnet.

ICMP Floods – SYN Flood

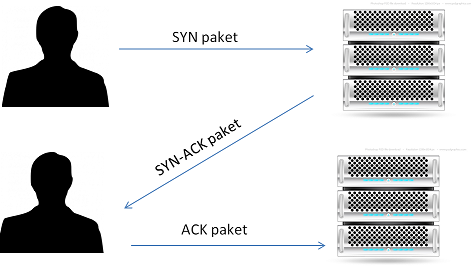

SYN Flood je učebnicová ukázka DoS útoku, když chce uživatel navštívit webové stránky prvním krokem je, aby si prohlížeč a server podali ruce, takže po zadání tomaskalabis.com do prohlížeče odchází první paket, který se jmenuje SYN (synchronizace), který dává serveru najevo, že prohlížeč se s ním chce spojit, teď nastává čas na odpověď serveru, který prohlížeči zašle paket SYN-ACK (acknowledge) což znamená souhlas se synchronizací a následně server čeká na potvrzení od prohlížeče který pošle paket ACK… Tohle je běžná situace inicializace TCP spojení klienta a serveru.

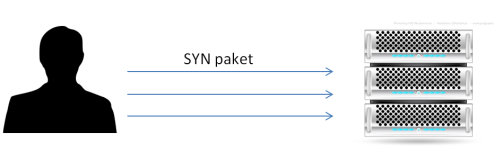

Spojení klienta se serverem v DDos SYN flood vypadá v prvním kroku naprosto totožně, klienti v botnetu dostanou příkaz aby si podali ruku se serverem tomaskalabis.com a pošlou mu ruku v podobě SYN paketu, server tyto požadavky vloží do fronty a postupně začne rozesílat SYN-ACK a čeká na konečné potvrzení ACK a v tomhle je právě podstata SYN potopy – namísto aby klient odeslal potvrzení ACK pošle nový SYN paket tak server začne čekat, buffer se postupně naplňuje až dochází k příjmu ostatních klientů. Uživatel Franta u jiného PC se chce spojit s daným serverem pořád mačká F5 tím situaci ještě zhoršuje, protože vytváří další požadavky na spojení. Další varianta SYN floodu zase používá podvržené IP adresy. Paket s úvodní zprávou SYN je tedy podepsaný falešným odesílatelem a server pak pošle SYN-ACK paket někam úplně jinam, odkud také nikdy nedostane závěrečnou odpověď ACK.